Ennesimo Phishing ai danni degli utenti ARUBA. Analizziamo l'attacco di oggi (28/03/2020)

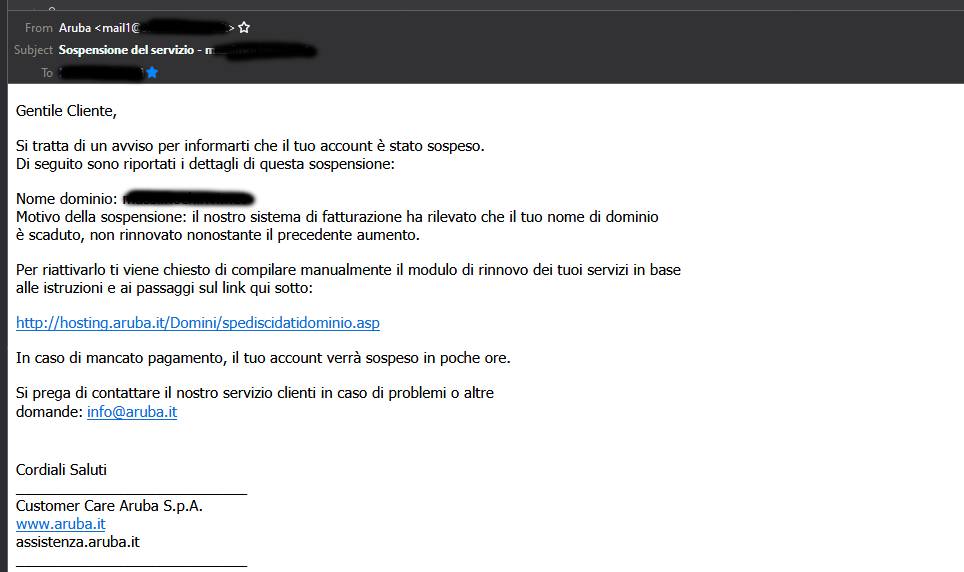

La mail si presenta in questo formato:

- proveniente da mail1@...x. (offuscato per riservatezza)

- oggetto: Sospensione del servizio - nomedominio.x (offuscato per riservatezza)

- a: mail di contatto del dominio (offuscato per riservatezza)

Da notare già un primo errore degli attaccanti: nel campo FROM si può notare che la mail non proviene da @aruba.it o collegati.

Il link http://hosting.aruba.it/Domini/spediscidatidominio.asp (altro errore in quanto il link di rinnovo di Aruba non è questo indicato, bensì questo: https://managehosting.aruba.it/Rinnovi/InsDatiRinnovo.asp?Lang=IT)

Comunque, andiamo avanti, analizzando il link si nota che non punta su quanto indicato ma su un altro link: https://(dominio 1 offuscato per riservatezza).it/dominiovittima

Quindi, a questo punto possiamo già dedurre che quest'ultimo (dominio 1 offuscato per riservatezza) risulta essere il primo dominio che ha subito una compromissione in quanto risulta essere inserito in un attacco phishing

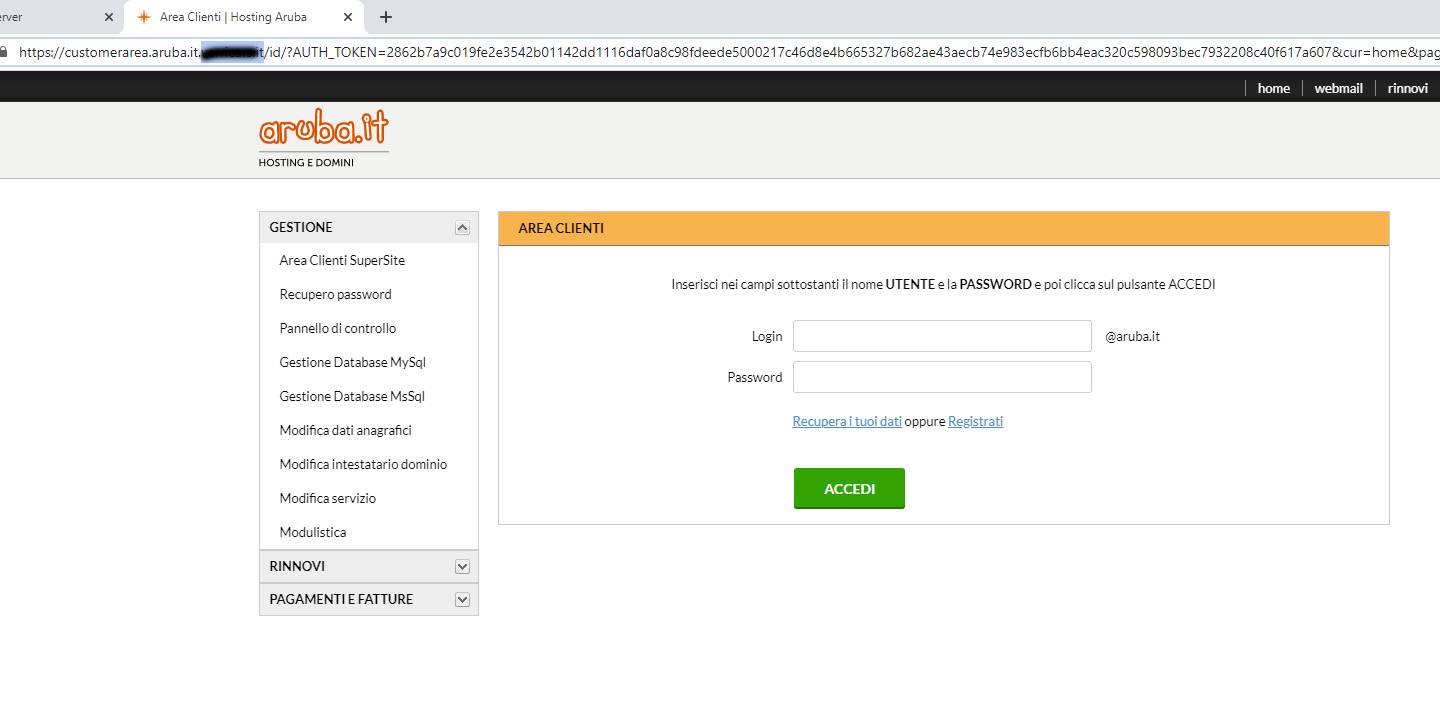

Il dominio 1 offuscato per riservatezza reindirizza velocemente ad un secondo dominio visualizzando questo form:

Da notare nell'URL che compare https://customerarea.aruba.it/(dominio 2 offuscato per riservatezza) e questo rappresenta il secondo dominio che ha subito una compromissione

La pagina è stata riprodotta abbastanza bene.

Le voci di menu sulla SX (sotto a gestione) indirizzano tutte ad un terzo dominio coinvolto (dominio 3 offuscato per riservatezza) su cui compare comunque la stessa pagina.

Analizzando il sorgente della pagina HTML raggiunta da uno dei link di sinistra (attraverso il visualizza sorgente pagina del browser) si può notare che la pagina inoltra il contenuto delle caselle di testo ad una secondo pagina denominata snd.php presente sulla stessa cartella del server compromesso.

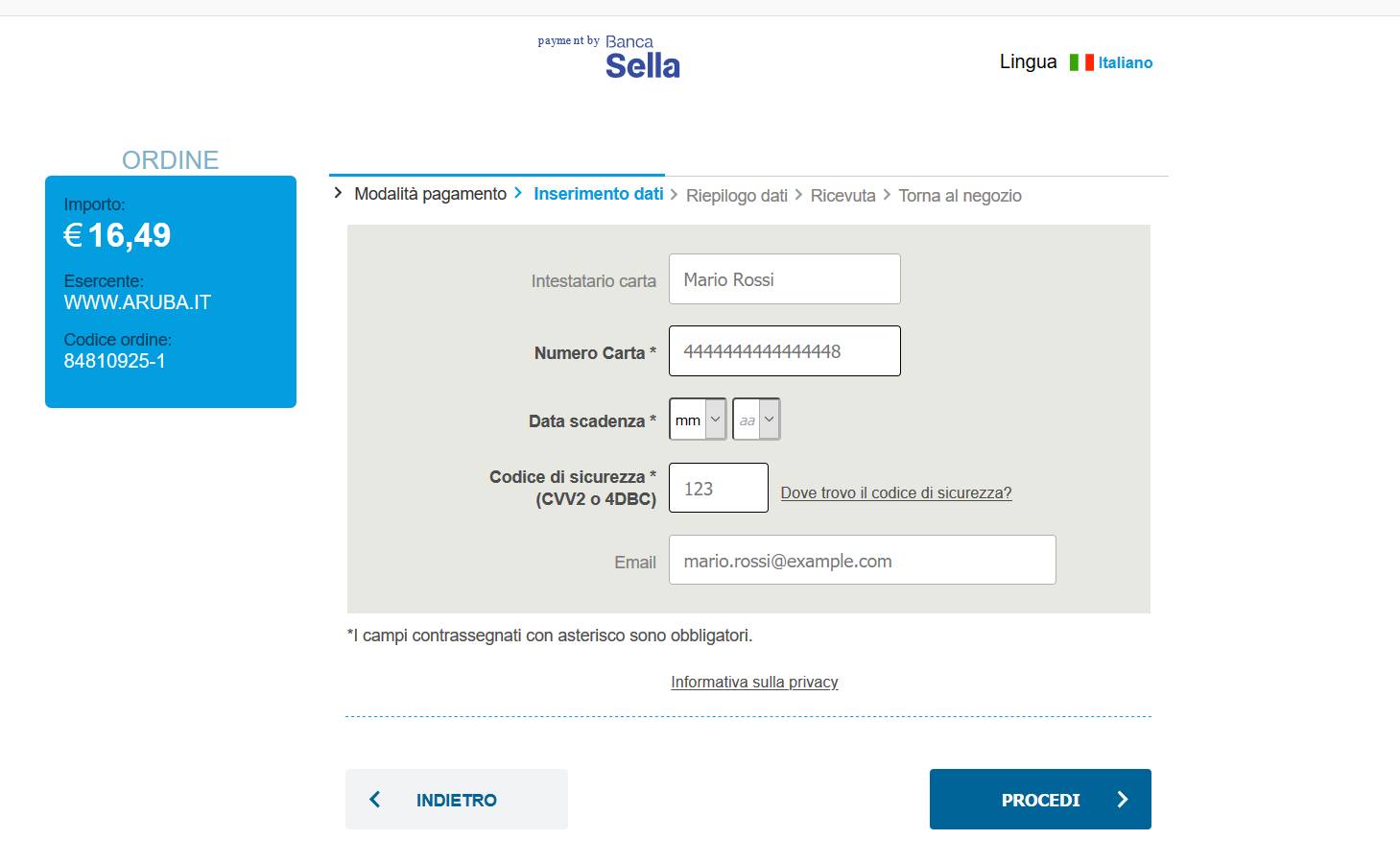

A questo punto ho raggiunto direttamente la pagina senza inserire nessun dato, ma semplicemente digitando l'URL con la parte finale modificata in snd.php (richiamando così direttamente la pagina di ricezione dei parametri). L'immagine sotto visualizzata rappresenta la seconda pagina di attacco (quella in cui la vittima è sollecitata ad inserire i dati di pagamento per effettuare il rinnovo del dominio sospeso).

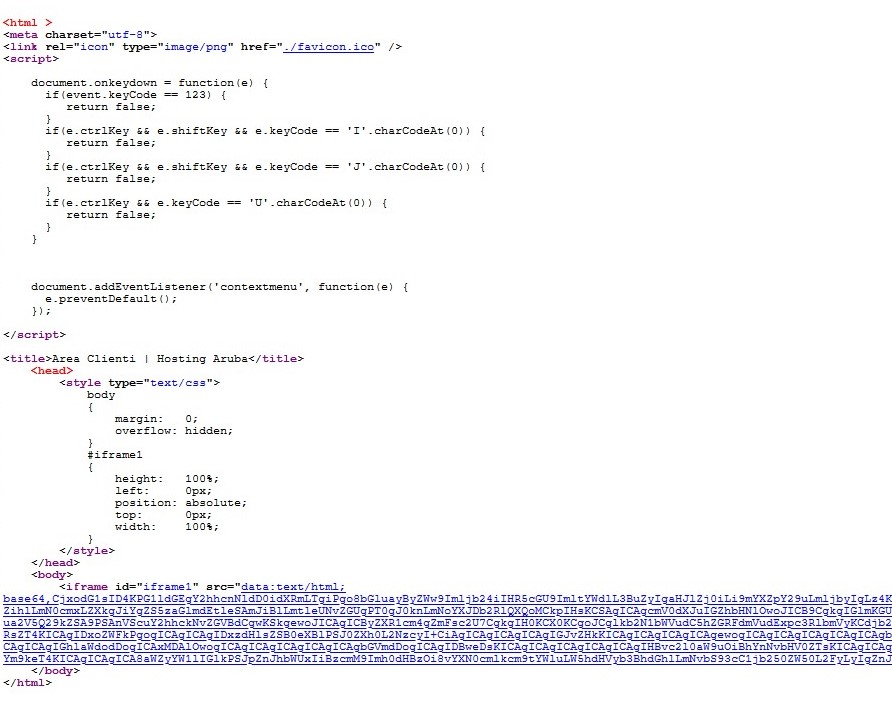

Provate solo ad immaginare la frase carina che ho scritto ai "criminali" in quei campi. Avranno avuto difficoltà ad interpretare? Comunque, andiamo avanti nell'analisi, anche qui c'è stato bisogno di analizzare il sorgente pagina, qui però sono stati più furbetti, hanno offuscato il codice in BASE64 come potete notare nella parte inferiore dell'immagine.

Copiando ed incollando tutto il blocco codificato all'interno dello strumento https://www.base64decode.org/ ho ottenuto il codice decodificato della pagina su cui è stato possibile rintracciare l'altro file coinvolto nell'attacco

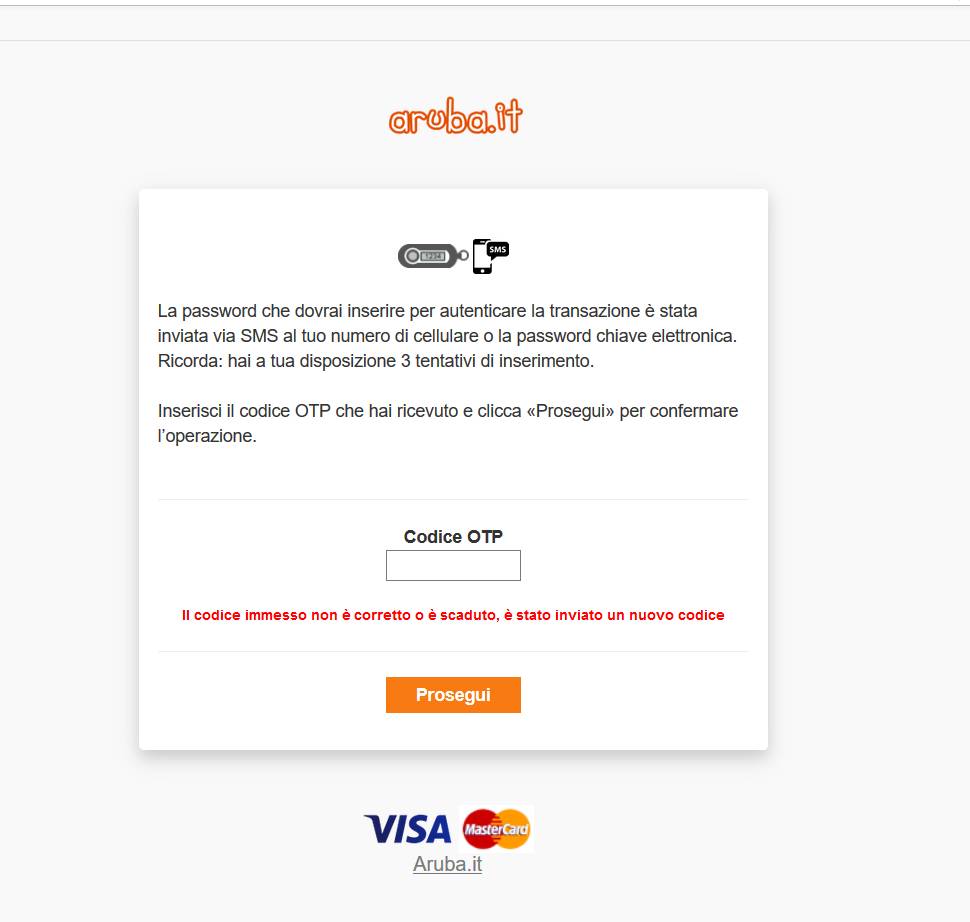

Il file snd1.php risulta essere il file che riceve i dati della carta di credito appena inserita dalla vittima e rimanda poi all'immisione del codice OPT

Naturalmente, tutto l'attacco non esegue nessun controllo di veridicità dei dati, a partire dall'account di aruba per continuare ai numeri delle carte.

Altra evidenza molto interessante che i link coinvolti nell'attacco, puntano su domini diversi con 2 server coinvolti (uno in Polonia di Aruba ed uno in Francia di Planet Hoster)

A questo punto possiamo dare uno sguardo anche alla provenienza della mail.

Analizzando l'header della mail con https://mxtoolbox.com/EmailHeaders.aspx si evince che:

La mail è partita da mail1@...x. (offuscato per riservatezza)

anche questo dominio è stato compromesso, come anche i server collegati ad esso.

Il dominio collegato al server che si è occupato della spedizione della mail risulta essere registrato su register.it, ma qualcuno molto probabilmente è entrato in possesso delle credenziali di admin del dominio ed ha modificato i record DNS.

Ora il dominio in questione punta su su un server situato in OVH su cui risulta installato un Mail Server, sullo stesso server (IP non indicato per riservatezza), attraverso analisi NMAP, è emerso che le porte 22,25,53,80,110,143,443,993,995,2525,3306 sono aperte e questo conferma l'esistenza di un MAIL SERVER su di esso.

Per concludere abbiamo in questo attacco:

- n° 4 domini coinvolti (1 per l'invio delle mail, uno per un redirect e 2 per suddividere il codice malevolo) - 1 su Planet Hoster e 3 su Register.it

- n° 3 server coinvolti (1 da cui partono le mail e 2 su cui è stato depositato il codice malevolo) - Aruba, OVH, Planet Hoster

Naturalmente ho comunicato il tutto ad Aruba, OVH, Planet Hoster e Register.it

(Aggiornamento delle 13:50 del 28/03/2020)

- Il codice malevolo è stato bloccato dal SOC di ARUBA!

- Il codice malevolo è stato bloccato dal SOC di Planet Hoster!

- Il mail server attaccante risulta ancora in piedi su OVH