Dati personali e archivi aziendali non sono al sicuro senza una corretta formazione e consapevolezza.

Durante le normali attività giornaliere, che siano personali o lavorative, abbiamo l’abitudine di salvare credenziali di ogni tipo sui nostri personal computer o smartphone.

Alcune delle abitudini sbagliate sono:

- Salvare username / password su file TXT o su file XLS o DOC.

- Salvare username / password quando il browser Chrome o Firefox ci chiede di salvare le password appena inserite, ad esempio su un social network o casella di posta elettronica.

- Salvare username / password di accesso a sistemi di backup in cloud.

- Salvare username / password di accesso per gestire la posta in maniera centralizzata attraverso un client di posta elettronica come Outlook o Thunderbird (i più utilizzati).

Partendo dalla quarta abitudine ed andando a ritroso dobbiamo sapere che quando vengono memorizzate le credenziali di accesso POP, IMAP, SMTP su un client di posta elettronica, quest’ultimo le salva in una determinata cartella del disco fisso; alcuni client le salvano in chiaro, altri ancora le salvano criptate con delle chiavi crittografiche scritte, alcune volte, da qualche parte sul disco fisso dello stesso computer.

Detto questo, è abbastanza banale capire che uno script malevolo (ad esempio un allegato arrivato sul nostro computer attraverso un messaggio di posta elettronica) potrebbe in maniera veramente molto semplice accedere a queste informazioni ed inviarle ad un malintenzionato pronto a riceverle e ad assumere il controllo completo delle n-caselle di posta elettronica con annesse credenziali che ha appena ricevuto.

Per fare questo lo script malevolo deve tener conto di solo 3 elementi:

- la posizione dei file in cui ci sono memorizzate le username e le credenziali;

- la posizione delle eventuali chiavi;

- il metodo con cui sono stati criptati.

Purtroppo queste informazioni sono disponibili sul web per gran parte dei client di posta elettronica, come sono anche disponibili sul web una serie di strumenti pronti a compiere questo tipo di attività.

E’ famoso il tool di NIRSOFT MAIL Pass View, che dimostra la semplicità dell’operazione, strumento utilizzato dai sistemisti per recuperare le credenziali di posta elettronica durante una fase di cambio di una workstation. Il problema sta nel fatto che uno strumento/metodologia di questo genere, potrebbe essere sfruttato anche da malintenzionati che vogliono solo ed esclusivamente impossessarsi delle credenziali di accesso. Addirittura, basterebbe rubare da un PC la cartella “profiles” di Thunderbird per poi analizzarla con calma su qualche altro sistema per estrarne le credenziali. Ancora più semplice dell’avviare uno script malevolo che con gli antivirus di nuova generazione potrebbe incontrare tanti problemi durante l’esecuzione, sarebbe fare un normalissimo copia ed incolla o Ftp Upload che al contrario non avrebbe problemi con gli antivirus.

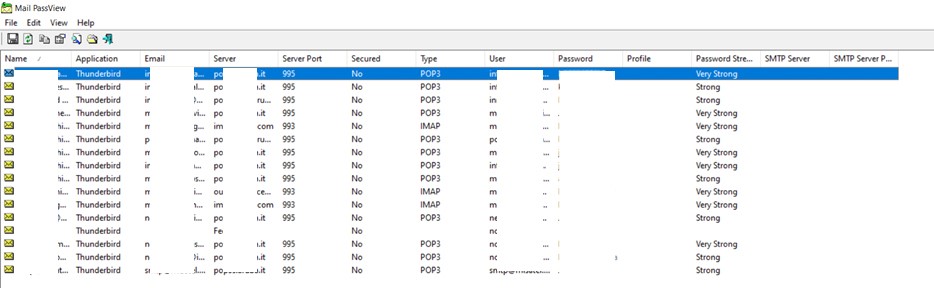

Nella schermata seguente, si può visualizzare il tool in esecuzione. Le informazioni riservate sono offuscate per ovvi motivi (PASSWORD della casella email).

In questo esempio, il test è stato effettuato con Thunderbird ma il problema è identico anche con tanti altri client come ad esempio, il più noto, Microsoft Outlook.

Relativamente all’abitudine n°2 il problema è molto simile, anche in questo caso tutte le credenziali vengono salvate da qualche parte nel disco fisso ed anche in questo caso esistono degli strumenti o degli script malevoli che possono intercettare tali informazioni. Gli elementi da prendere in considerazione sono sempre 3 (posizione delle informazioni, chiavi e metodo) ed anche qui, le informazioni e gli strumenti si trovano sul web.

Lo strumento WebBrowserPassView, ad esempio, è famoso e dimostra quanto sia semplice un’operazione di recupero credenziali memorizzate attraverso un browser; attraverso tale semplice strumento, un malintenzionato potrebbe recuperare credenziali di accesso a social network, e-commerce, webmail e servizi web di ogni genere.

L’abitudine n°3 presenta simili problemi e rischi poiché anche i software che si occupano di Backup conservano in qualche cartella, le credenziali di accesso ad una connessione di rete, ad un sistema in cloud, ad un NAS o ad una cartella condivisa. E’ importante conoscere se il software di backup utilizzato conserva le credenziali in chiaro o criptate, e nel caso siano criptate ci si augura non venga usata la banalissima codifica BASE64.

Ho consapevolmente deciso di affrontare per ultimo, i rischi dell’abitudine n°1 perché pur sembrando quella più pericolosa, contemplando la possibilità di salvare le credenziali in un file TXT, quest’ultima risulta essere più sicura, nella sua pericolosità, rispetto al problema del client di posta elettronica. Ad esempio, il malware o il malintenzionato dovrebbe conoscere il nome del file su cui l’utente ha salvato alcune credenziali e la sua localizzazione all’interno del disco; se l’utente decide di salvare alcune credenziali nel file readme.txt posizionato all’interno della cartella “C:\Program Files (x86)\Microsoft Analysis Services\AS OLEDB\10\Resources\1033”, l’operazione di individuazione delle credenziali risulterebbe essere alquanto complessa.

Le credenziali del tipo “Username/Password” rappresentano ormai un serio pericolo per tutti, quindi si dovrebbe considerare obsoleto e pericoloso l’utilizzo di username/ password in maniera esclusiva.

Sono quattro le abitudini che dovremmo cambiare nel più breve tempo possibile attivando anche delle modifiche ai nostri sistemi:

- Applicare la Multi Factor Authentication ove possibile. Bisogna precisare che si può parlare di MFA quando si integrano almeno 2 soluzioni tra conoscere, avere ed essere rappresentati in modo univoco. Una password, una username, un PIN sono elementi che si conoscono; un token, una smart card, un SMS ricevuto sullo smartphone sono elementi che si hanno; l’impronta digitale, il riconoscimento facciale, la scansione dell’iride sono elementi che ci rappresentano in modo univoco. Attenti a non fare confusione!

- Utilizzare client di posta elettronica, in cui ci è permesso di usare chiavi crittografiche personalizzate, ad esempio Thunderbird con la Master Password.

- Utilizzare software e strumenti di backup, in cui le credenziali vengono criptate con una chiave personalizzata o attraverso metodologie di Hashing.

- Evitare di conservare credenziali su file TXT, XLS facilmente intercettabili da un malware o da un malintenzionato, ad esempio su un file password.xls all’interno della cartella documenti o desktop.

Naturalmente, è sempre indispensabile cambiare le credenziali spesso rispettando i criteri di complessità delle stesse e la loro univocità nei vari sistemi in cui si è coinvolti.

L’utilizzo di un sistema del tipo “Password Manager”? No Grazie! Per oggi ci fermiamo qui, ne riparliamo nel dettaglio un’altra volta.